Un desarrollo de ingenieros de Cloudflare, Apple y Fastly, llamado Oblivious DNS-over-HTTPS (ODoH), viene a mejorar la privacidad de los usuarios de internet al disociar completamente las peticiones de información de las direcciones IP que las hacen, lo que evita que bien un proveedor de acceso o algún tipo de atacante pueda recopilar esas peticiones y asociarlas a una conexión determinada.

En el funcionamiento normal de internet, las peticiones de información que hacemos son dirigidas a un servidor de nombres de dominio que las envía a la página correspondiente, de manera que no tengamos que memorizar direcciones numéricas y podamos, en su lugar, hacer referencia a ellas con las direcciones que manejamos habitualmente. Ese servidor de nombres de dominio, que para la mayoría de los usuarios suele ser el designado por su proveedor de acceso – salvo que lo hayan cambiado, por ejemplo, por el servidor de DNS de Google, por el de Cloudflare, por OpenDNS de Cisco o por algún otro servicio similar – podía, hasta hace muy poco, ver las peticiones de cada conexión, que no estaban cifradas.

Recientemente, el desarrollo de DNS over HTTPS (DoH) incorporó cifrado a esas peticiones, que ha sido además activada por defecto tanto por la Mozilla Foundation para usuarios de navegadores Firefox en los Estados Unidos como por Google en Chrome o dentro de MacOS e iOS. Sin embargo, el uso de DNS over HTTPS ha sido fuertemente criticado por muchos expertos por no representar una verdadera protección de la privacidad de los usuarios (no es el único protocolo implicado en la navegación) y por generar más problemas de los que resuelve (por ejemplo, en la seguridad corporativa).

Otra alternativa, DNS over TLS (DoT), un protocolo similar pero que cifra la conexión DNS directamente, en lugar de limitarse a ocultar el tráfico DNS dentro de HTTPS.

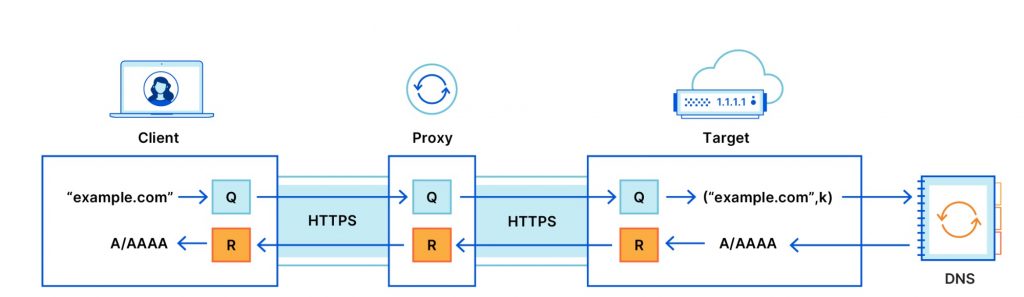

Ahora, además, se da un paso más: además de cifrar esa conexión para que el servidor de direcciones no pueda verlas, pasamos a disociarlas completamente de la información de la conexión que las ha generado, de manera que nadie, ni siquiera un proveedor de acceso, puede relacionarlas entre sí. El funcionamiento de ODoH se basa en agregar una capa de cifrado de clave pública y un proxy de red entre los clientes y los servidores que utilizan DoH, como es el caso de 1.1.1.1. La combinación de estos dos elementos agregados garantiza que solo el usuario tenga acceso tanto a los mensajes DNS como a su propia dirección IP al mismo tiempo.

En ese diseño en tres partes, la página objetivo solo ve la consulta y la dirección IP del proxy, el proxy no tiene visibilidad de los mensajes DNS ni la capacidad de identificar, leer o modificar la consulta que envía el cliente o la respuesta que devuelve el objetivo, y solo el objetivo previsto puede leer el contenido de la consulta y producir una respuesta. Esas tres garantías consiguen así mejorar la privacidad del cliente, al tiempo que mantienen la seguridad y la integridad de las consultas de DNS. La introducción del cifrado adicional y del proxy, además, tiene un impacto sobre el rendimiento de la conexión completamente marginal.

Dada la estructura de internet, cuanto más tonta sea la tubería por la que van nuestros datos, mejor para todos. Evitar que nuestros hábitos de navegación sean recogidos por un proveedor de acceso o por algún otro actor interesado es una forma de proteger nuestra privacidad. El protocolo ODoH viene a ser un enfoque práctico para poder mejorar la privacidad de los usuarios, y supone un intento de mejorar la adopción de protocolos DNS cifrados por parte de usuarios que ni siquiera tienen ni idea de lo que eso significa, y además, sin comprometer el rendimiento y la experiencia del usuario en Internet.